Testare la sicurezza della propria rete utilizzando NMAP

La difesa dei dati e la protezione delle proprie infrastrutture risulta essere un argomento sempre più nevralgico e complesso, che coinvolge più attori, dalla messa in sicurezza di un semplice client passando da una gestione accurata di policy firewall, IDS etc.

In una realtà aziendale, uno dei metodi migliori per verificare se la propria infrastruttura risulti protetta e non vi siano falle è compiendo un vero e proprio PORT SCANNING.

Per port scanning si intende quell’attività volta a trovare e scoprire porte aperte in un sistema che possano compromettere la stabilità e la sicurezza dell’intera infrastruttura aziendale.

N.B Prima di iniziare a seguire questo articolo, occorre ricordare un aspetto molto importante: Compiere un Port Scanning è REATO (Art. 615 ter — Accesso abusivo ad un sistema informatico o telematico), utilizzate esso solo sui vostri sistemi o per test interni. Il Port Scanning viene, al 90% dei casi, loggato e a livello temporale precede un attacco volto a minare la stabilità di un sistema. Be Aware!

Uno dei tools OpenSource e molto performante risulta essere NMAP (Network Mapper Port), scaricabile tramite https://nmap.org/ sia per Sistemi Windows che Linux. Per mezzo di NMAP, possiamo scoprire alcune info molto utili come OS o Servizi attivi su una determinata Porta potenzialmente attaccabile.

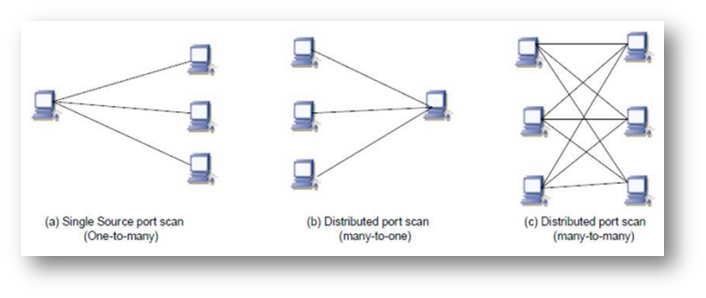

Esistono tre tipologie di scanning come si vede in figura: Verticale, Orizzontale e Ibrido o distribuito. Nel nostro caso procederemo ad un Port Scanning Orizzontale, 1 to 1 (One to One). Il port scanning può essere Attivo o Passivo: nel nostro caso sarà Attivo in quanto andremo ad interrogare tutte le porte e saremo certi che l’host sia attivo.

N.B Attenzione: il metodo che si userà è utile solo in fase diagnostica, è la tecnica più facile per chi vuol essere scoperto anche dietro proxy o tor. 😉

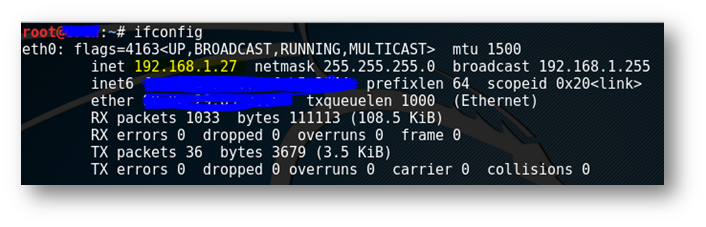

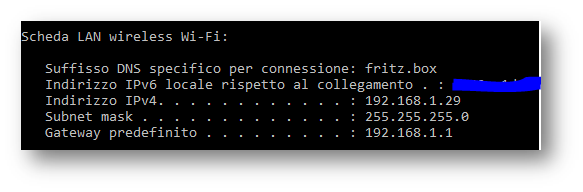

Immaginando di essere in un LAB dove l’attaccante è marcato da “192.168.1.27” e la vittima è “192.168.1.29” con gateway “192.168.1.1”, procederemo con una semplice scansione volta a comprendere le porte aperte e se possibile anche la versione dell’OS.

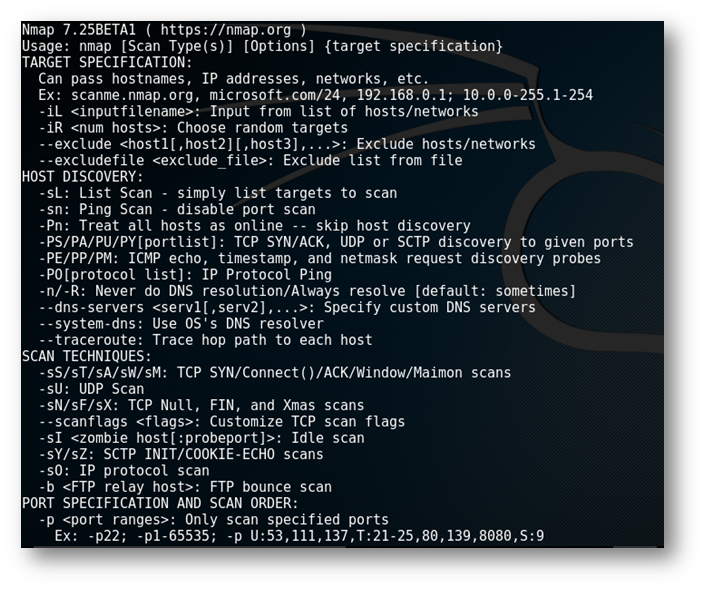

Quando richiamiamo il comando NMAP dal client “attaccante”, compare una sorta di menù con tutte le possibili scelte. NMAP è un applicativo a riga di comando, dove ogni istruzione deve essere impartita digitando sigle precedute dal “-” (trattino).

Come si vede nell’immagine, esistono moltissime tecniche che permettono di rilevare il sistema operativo, bypassare Firewall tramite la modifica di MTU, TTL e fragmentation, IDS e IPS, scansionare hosts con più tipologie di protocolli e perché no, cercare di lasciare meno tracce possibili (FIN scan).

Risulta facile anche effettuare un’enumerazione degli hosts attivi, compiendo delle vere e proprie scansioni a tappeto su tutta la propria infrastruttura locale andando alla ricerca di eventuali hosts vulnerabili o esposti. (Approccio Verticale)

Es. nmap -v -sn 192.168.1.1/24

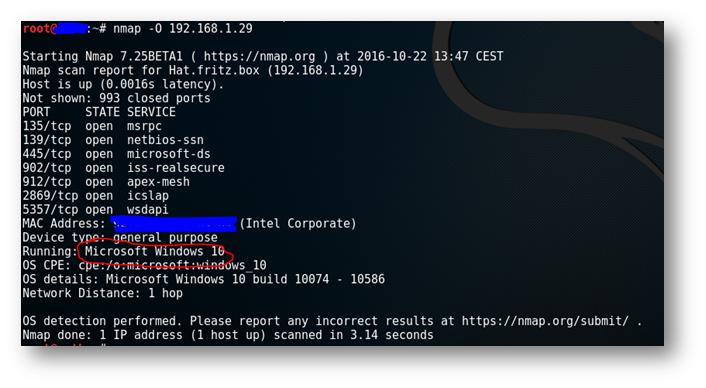

Tornando al LAB, utilizzando il comando “nmap -O -v 192.168.1.29” possiamo risalire al così detto “OS fingerprint”; Nmap possiede un suo Database, dove sono salvate N fingerprint (impronta) dei sistemi Operativi. Tramite un algoritmo di Matching, cerca OS scansionato più simile alle firme salvate. Grazie a questa fantastica funzionalità è possibile conoscere quale sistema operativo stiamo analizzando, modificando la nostra strategia in modo vincente.

Come mostra in figura, vi sono 7 porte aperte, tra cui il classico netbios-ssn e servizi come Wsdapi (WebServer Device API) o iss-realsecure (ISS RealSecure Sensor by VMware Server Console). Il sistema operativo riconosciuto corrisponde a Windows 10 build 10074, raggiunto con un solo HOP.

Terminata la scansione, avendo un’idea di come sia configurato il nostro host e quale OS sia installato, l’attaccante ora potrà imbastire la sua offensiva. In questo caso è stato scansionato un host con Windows 10 con Firewall disabilitato. Con firewall abilitato, Nmap avrebbe riconosciuto con più fatica la versione dell’OS ma avrebbe ugualmente mostrato le porte attive ed esposte.

N.B Tramite un po’ di studio del tool, risulta possibile bypassare Firewall, anche di tipologia stateful.

La vera forza di questo tool risiede nell’associare la versione dell’OS all’elenco delle porte aperte.

Immaginate se al posto di Windows 10, mi segnalasse che ho scansionato “Windows XP SP3“, non sarebbe un gran bel vantaggio? A voi l’ardua sentenza!