Upgrade domain controller a Windows Server 2016 Parte 2 di 4

Con l’uscita di Windows Server 2016 molte infrastrutture prenderanno la decisione di aggiornare i propri Domain Controller in particolar modo se ancora ne hanno alcuni basati su Windows Server 2003. La dismissione dei Domain Controller Windows Server 2003 consente infatti di trarre vantaggio dalle numerose funzionalità che sono state introdotte in Active Directory rispetto a Windows Server 2003 che rappresenta la versione di sistema operativo più datata da cui è ancora possibile eseguire la migrazione. Nel secondo dei quattro articoli sull’analisi le problematiche relative all’aggiornamento di un’infrastruttura Active Directory basata su Domain Controller Windows Server 2003 verranno analizzati i controlli da eseguire dopo aver aggiunto nell’infrastruttura un nuovo Domain Controller Windows Server 2016.

Nel primo dei quattro articoli abbiamo analizzato il deploy di un Domain Controller Windows Server 2016.

Argomenti

-

Verifica della promozione del Domain Controller

- Verifica dell’aggiornamento dello schema di Active Directory

- Verifica della registrazione del Domain Controller in Active Directory

- Verifica degli eventi registrati nell’EventViewer

- Verifica dell’esistenza delle share NETLOGON e SYSVOL

- Verifica del servizio DNS

- Verifica della replica

- Verifica dei ruoli Flexible Single Master Operations

- Esecuzione del best practies analyzer

- Conclusioni

Verifica della promozione del Domain Controller

Al termine dell’installazione di un Domain Controller occorre verificare che la promozione è avvenuta correttamente e che Active Directory e i servizi correlati funzionino correttamente tramite una serie di controlli da eseguire sul nuovo Domain Controller Windows Server 2016.

Di seguito lo schema dell’infrastruttura a cui faremo rifermento in cui è presente un DC con Windows Server 2003 R2 VSDC2003 e un nuovo DC con Windows Server 2016 VSDC2016.

Prima di eseguire i test attendere l’esecuzione della replica tra i Domain Controller (la durata del processo di replica dipende dalla velocità di connessione tra Domain Controller, ma 15 minuti dovrebbero essere sufficienti come indicato nel seguente Managing Domain Controllers with Active Directory Directory Services – Installing and Removing Active Directory – Domain Connectivity).

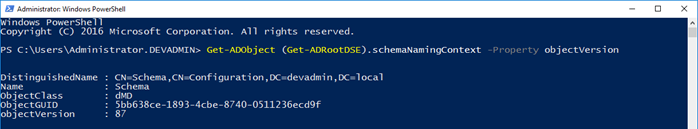

Verifica dell’aggiornamento dello schema di Active Directory

Per controllare che lo schema di Active Directory sia stato portato alla versione 87 (Windows Server 2016 Technical Preview 5) è ora possibile utilizzare il comando PowerShell visto precedentemente:

Get-ADObject (Get-ADRootDSE).schemaNamingContext -Property objectVersion

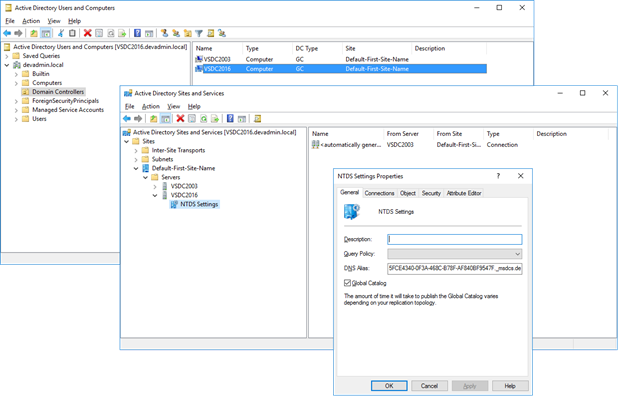

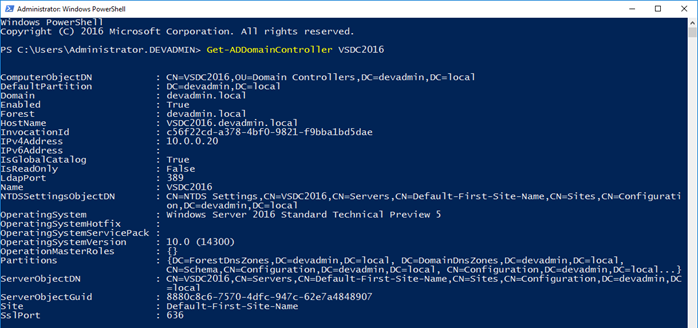

Verifica della registrazione del Domain Controller in Active Directory

Per verificare che il nuovo Domain Controller sia stato registrato correttamente in Active Directory e sia impostato come Global Catalog è possibile utilizzare i tool Utenti e computer di Active Directory e Siti e servizi di Active Directory.

In alternativa è possibile utilizzare il cmdlet Get-ADDomainController:

Verifica degli eventi registrati nell’EventViewer

Se la procedura di promozione è andata a buon fine dovrebbero essere presenti i seguenti eventi sul :

- Registro Directory Services – Evento d’informazioni ActiveDirectory_DomainService 1000

- Registro Directory Services – Evento d’informazioni ActiveDirectory_DomainService 1394

- Registro DNS Server – Evento d’informazioni DNS-Server-Service 4 seguito dall’Evento d’informazioni DNS-Server-Service 2

- Registro File Replication Service – Evento d’avviso NtFrs 13508

- Registro File Replication Service – Evento d’avviso NtFrs 13516

- Registro Servizi Web Active Directory – Evento d’informazione ADWS 1004

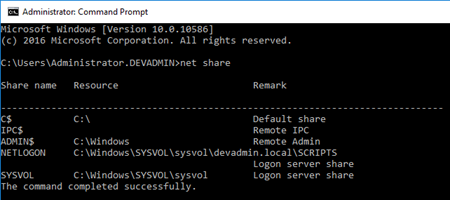

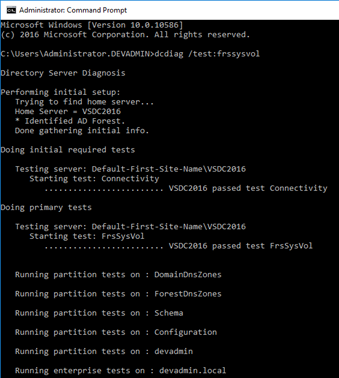

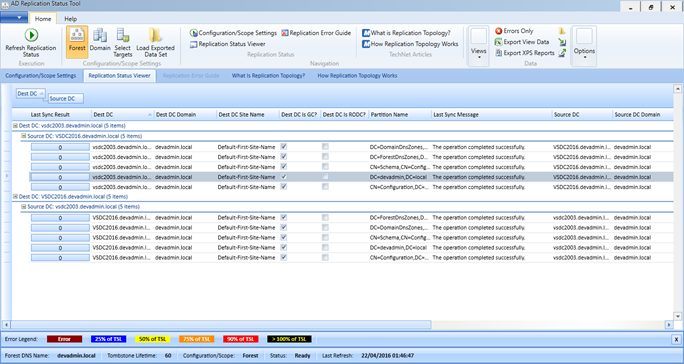

Verifica dell’esistenza delle share NETLOGON e SYSVOL

Per verificare che le share NETLOGON e SYSVOL esistono e operano correttamente è possibile usare il comando Net share e il tool a riga di comando Dcdiag:

net share

dcdiag /test:frssysvol

dcdiag /test:netlogons

Per informazioni sulle share SYSVOL e NETLOGON si vedano Sysvol and netlogon share importance in Active Directory e Check the status of the shared SYSVOL.

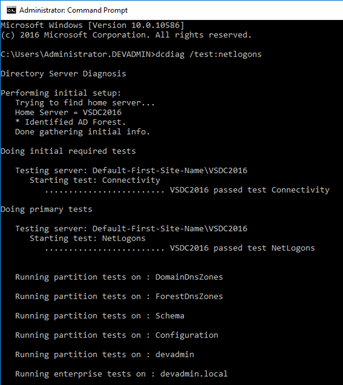

Verifica del servizio DNS

Per verificare che il buon funzionamento del servizio DNS è possibile usare i seguenti comandi che oltre a testare le funzionalità di base del DNS controllano anche che la registrazione dinamica dei record DNS in Active Directory sia attiva, che il Domain Controller possa registrare i suoi Locator DNS record e che i record A, CNAME e SRV siano registrati correttamente e (per maggiori informazioni si veda Dcdiag):

dcdiag /test:DNS /DnsDynamicUpdate

dcdiag /test:RegisterInDNS /DnsDomain:%USERDNSDOMAIN%

dcdiag /test:DNS /DnsRecordRegistration

Per eseguire il test completo della funzionalità del DNS utilizzare il comando:

dcdiag /test:dns

Tramite PowerShell inoltre è anche possibile controllare se il servizio DNS è in esecuzione sui domain controller tramite il comando:

Get-ADDomainController –PipelineVariable dc -Filter * | foreach { Get-Service DNS -ComputerName $dc.hostname} | Select machinename, name, status

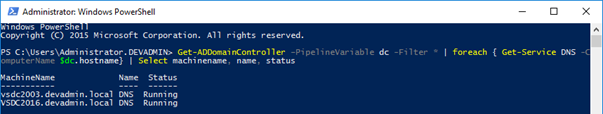

Verifica della replica

Per verificare il buon funzionamento della replica è possibile utilizzare I seguenti comando che restituiscono informazioni circa l’esito della stessa tramite i tool a riga di comando Repadmin e Dcdiag:

repadmin /showreps

dcdiag /test:Replications

dcdiag /test:VerifyReplicas

Per il controllo della replica è disponibile il tool Active Directory Replication Status Tool (per maggiori informazioni si veda Active Directory Replication Status Tool (ADREPLSTATUS) Resources Page).

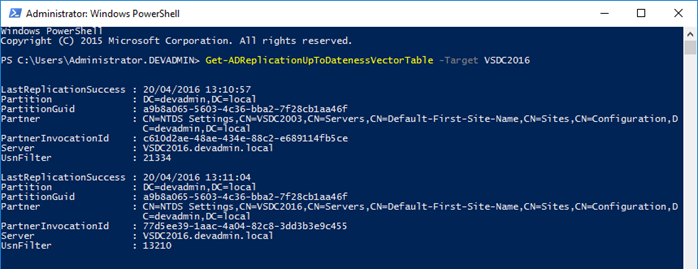

E’ possibile anche utilizzare il cmdlet PowerShell Get-ADReplicationUpToDatenessVectorTable che restituisce informazioni circa l’ultima replica eseguita e il valore dell’Update Sequence Number (USN):

Get-ADReplicationUpToDatenessVectorTable -Target VSDC2016

Verifica dei ruoli Flexible Single Master Operations

Per verificare il funzionamento dei ruoli FSMO (Flexible Single Master Operations), che nell’infrastruttura di esempio sono ancora detenuti dal Domain Controller Windows Server 2003, è possibile utilizzare i tool a riga di comando Netdom query e Dcdiag:

netdom /query fsmo

dcdiag /test:knowsofroleholders

dcdiag /test:fsmocheck

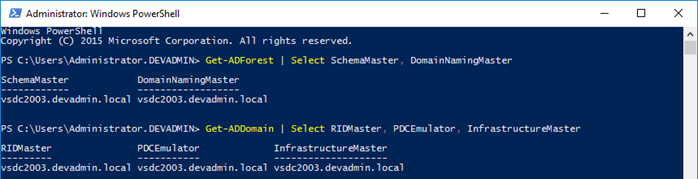

In alternativa è possibile usare PowerShell per ottenere i ruoli operations master a livello di foresta tramite il cmdlet Get-ADForest e i ruoli operations master a livello di dominio tramite il cmdlet Get-ADDomain:

Get-ADForest | Select SchemaMaster, DomainNamingMaster

Get-ADDomain | Select RIDMaster, PDCEmulator, InfrastructureMaster

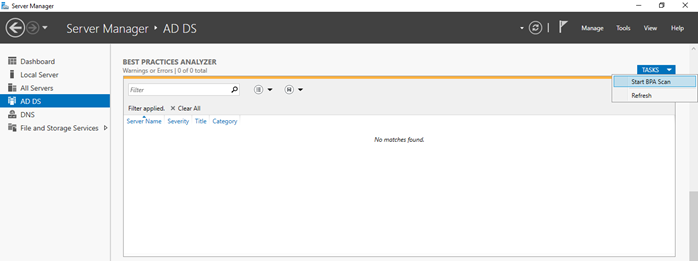

Esecuzione del best practies analyzer

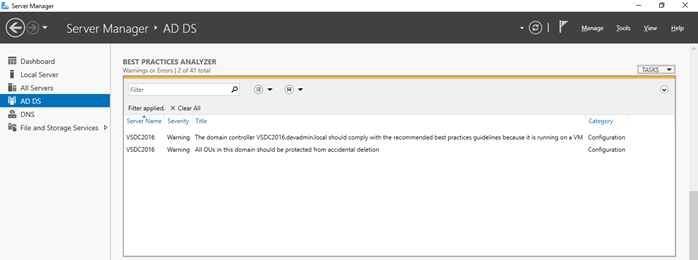

Come ultima verifica è consigliabile eseguire l’analisi tramite il Best Practies Analyzer (BPA) dei Servizi di dominio Active Directory sul nuovo Domain Controller (VSDC2016 nell’esempio) disponibile all’interno del Server Manager.

La verifica non dovrebbe segnalare alcun warning tranne la possibilità di proteggere le OU da eliminazioni accidentali e nel caso in cui il nuovo Domain Controller sia stato installato in macchina virtuale (come nell’esempio), la necessità di seguire le best practies relative (a riguardo si veda AD DS: This domain controller should comply with the recommended best practices guidelines because it is running on a VM).

Conclusioni

Anche se l’introduzione di un domain controller Windows Server 2016 nell’infrastruttura Active Directory è un procedimento semplice e ben controllato è buona norma controllare lo stato di salute di Active in quanto i passi successivi della migrazione che verranno descritti nel terzo articolo prevedono la rimozione del domain controller Windows Server 2003. Questo significa che non solo il domain controller Windows Server 2016 deve essere aggiunto correttamente, ma deve anche essere perfettamente funzionante per non avere disservizi dopo la rimozione del domain controller Windows Server 2003.

Nel terzo dei quattro articoli sull’analisi le problematiche relative all’aggiornamento di un’infrastruttura Active Directory basata su Domain Controller Windows Server 2003 verrà analizzato il demote di un Domain Controller Windows Server 2003.